据外媒报道,在过去的三周时间内,超过 12000 个不安全的 MongoDB 数据库受到攻击,并被删除,攻击者只留下了一条信息:想要恢复数据,数据库所有者必须联系攻击者。

这种规模的 MongoDB 数据库攻击并不是第一次,但是之前攻击者通过 BinaryEdge 或者 Shodan 搜索引擎找到了暴露的数据库服务器,就会删除该数据库,并向数据库所有者索取赎金。而这次攻击者虽然采用了 Mongo Lock 来攻击远程可访问且不受保护的 MongoDB 数据库,并删去了数据库中的内容,但奇怪的是,攻击者只留下了电子邮件的地址,并没有指定赎金的金额。

本次攻击事件的发现者、独立安全研究员 Sanyam Jain 认为,攻击者这么做,很可能是想要根据数据库的敏感性来进行不同等级的收费。

有点特别的攻击:只留联系方式,不说赎金数额

研究人员使用 BinaryEdge 发现了被 Unistellar 删除的 12564 个未受保护的 MongoDB 数据库,而在 Shodan 中只发现了 7656 个数据库,这可能是因为查询被阻塞。

Jain 表示:“鉴于目前 BinaryEdge 对 63000 多台可公开访问的 MongoDB 服务器进行了索引,Unistellar 攻击者似乎已经减少了大约 20%。”4 月 24 日,研究人员第一次发现了被删除的 MongoDB 数据库,攻击者留下了一条信息:“想要恢复数据库吗?请联系:unistellar@yandex.com。”

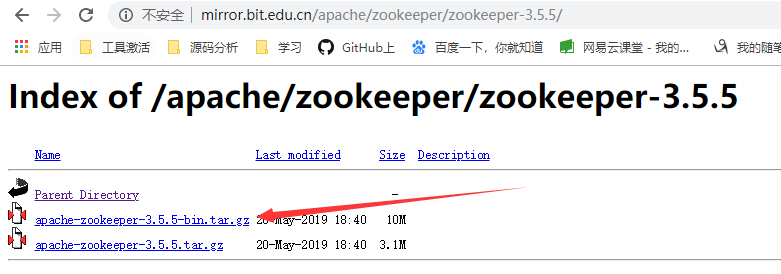

使用 BinaryEdge 找到的被删除的 MongoDB 数据库

目前攻击者用来查找和删除如此大量数据库的方法还尚不清楚,但是整个过程很可能是完全自动化的。在连接到 Internet 上任何一个未受保护且可公开访问的 MongoDB 数据库之后,用于执行此操作的脚本或程序将会删除能够找到的每一个不安全数据库,然后添加赎金表。

据 Jain 所说,Unistellar 攻击者似乎创建了恢复点,以便于能够恢复已删除的数据库。但是,由于 Unistellar 只提供了电子邮件这一个联系方式,并没有提供加密货币地址,所以无法跟踪受害者是否为了恢复数据库而付费。为了确认被删除的 MongoDB 数据库是否真的备份,避免有受害者支付了赎金却没有恢复数据,BleepingComputer 还特意尝试与 Unistellar 取得联系。

无独有偶,Unistellar 组织疑似再出手

5 月 1 日,安全研究员 Bob Diachenko 发现了一个未受保护的 MongoDB 数据,暴露了 275265298 条印度公民记录,具体包含了详细的个人身份信息,在网络上的暴露时间超过 2 周。Bob Diachenko 将该情况反馈给了印度 CERT 团队,但该数据库仍处于开放和可搜索的状态。但是到了 5 月 8 日,该数据库被一个名为“Unistellar”的黑客组织删除了。

删除之后,Bob Diachenko 发现了他们留下了一条消息,这条消息与之前 Jain 发现的 12000+ 个被删除数据库所留的消息相同。

哪些数据库会被攻击呢?据了解,被攻击的数据库往往是支持远程访问且没有应用正确的访问方式。因此,数据库所有者可以通过简单的步骤来防止此类攻击。MongoDB 提供了关于如何通过实施适当的身份验证、访问控制和加密来保护数据库的详细信息,同时还为管理员提供了安全检查表 。

其实,防止此类攻击的最好的两个措施是启用身份验证和禁止远程访问数据库。

近期 MongoDB 数据库被攻击事件盘点

据悉,2018 年经核实的数据泄露事件达到了 12449 起,与 2017 年相比,增加了 424%。其中大多数的泄露原因都是企业的不规范操作。本文也盘点了近期内发生的 MongoDB 数据库被攻击事件。

未受保护的 MongoDB 数据库暴露伊朗司机敏感信息

安全研究员 Bob Diachenko 使用 BinaryEdge 搜索引擎发现了名为“doroshke-invoice-production”的数据库,该数据库中包含了两个发票集合,其中一个是 2017 年的发票集合,约有 740952 条记录,另一个是 2018 年的发票集合,包含了 6031317 条记录。记录信息包括司机的姓名、伊朗身份证号、电话号码和发票日期,初步判断这些信息来自一家伊朗运营的乘车公司。

未受保护的 MongoDB 数据库暴露 8 亿条记录

安全研究员 Bob Diachenko 发现了一个未受保护的 140+GB 的 MongoDB 数据库,其中包含了 808539939 个电子邮件记录,甚至还包括了很多个人身份信息。据了解,这个数据库中包含了四个独立的记录集合,其中最大的 mailEmailDatabase 又包含了三个文件夹,Emailrecords(798171891 条记录)、emailWithPhone(4150600 条记录)和 businessLeads(6217358 条记录)。Emailrecords 文件夹中的信息包含姓名、出生日期、电子邮件、电话号码、邮政编码、地址、性别和 IP 地址。暴露的数据库可能属于一家提供企业电子邮件验证服务的公司 Verifications IO LLC。

未受保护的 MongoDB 数据库暴露超 2 亿用户简历

外网安全研究人员 Bob Diachenko 偶然发现了一个未受保护的 MongoDB 数据库服务器,整个实例包含 854GB 数据,共有 202730434 条记录,其中大部分是中国用户简历,内容非常详细,包括中文全名、家庭住址、电话号码、电子邮件、婚烟状况、政治关系、期望薪水等内容。根据多方查证发现,已删除应用的简历主要来源之一是 bj.58.com,Diachenko 与 bj.58.com 工作人员联系时,他们也给出了初步评估,确定数据来自第三方应用泄露,并非官方泄露。

未受保护的 MongoDB 数据库暴露 6600 万个人信息

据外媒报道,在某个未受保护的数据库中发现了超 6600 万个个人信息,这些信息看起来像是从 LinkedIn 配置文件中提取到的数据。缓存中包含可以识别用户的个人详细信息,而这可能帮助攻击者创建更难识别的网络钓鱼攻击。据 Bob Diachenko 称,泄露的数据包括用户全名、个人或企业电子邮箱、用户的详细位置信息、电话号码以及工作经历等等,甚至还包括了 LinkedIn 个人资料的链接。

推荐阅读

MongoDB 主动撤回 SSPL 的开源许可申请

查看原文,欢迎点击了解更多