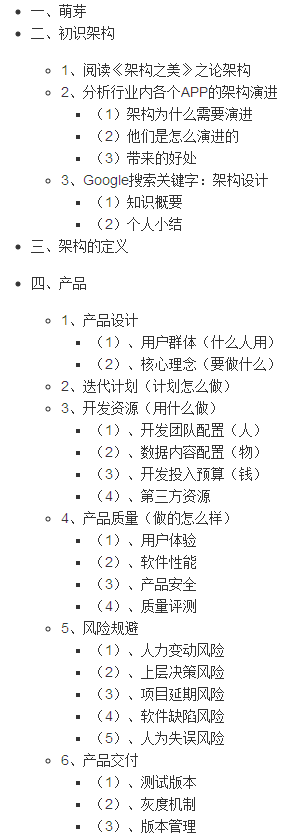

10月11日报道,Fin7网络犯罪集团通过在其恶意软件库中添加新恶意代码,增强了其攻击能力。研究人员表示,尽管2018年逮捕了几名Fin7成员,但Fin7仍然是个日益严重的威胁。

Fin7采用了一种名为Boostwrite的新滴漏样本(Boostwrite dropper)。它使用了新检测规避策略,比如用有效的证书将恶意软件散布到受害者的系统中。研究人员还发现,该小组使用了一种新有效载荷Rdfsniffer(Rdfsniffer payload),该有效载荷可借助一种远程IT管理工具(受某种支付APP技术支持)破坏数据。研究人员说,这表明餐馆、赌场和酒店的销售点系统仍是Fin7的主要攻击目标。

自2015年以来,Fin7一直以餐厅、赌场和酒店的销售点系统为攻击目标。该组织通常用恶意钓鱼软件攻击受害者、窃取银行卡数据并出售。美司法部(the Department of Justice)称,Fin7也曾使用后门与Carbanak(另一个多产的网络犯罪组织,曾导致数金融服务行业数十亿美元的损失)连接,侵入3600个商区的6500多个销售点终端,从美国企业盗取了1500万多条支付卡记录,。

2018年8月,美国司法部宣布逮捕了三名Fin7成员,并对他们提出了26项重罪指控,包括涉嫌阴谋、电信欺诈、电脑黑客、访问设备欺诈和严重身份盗窃。

然而,Fin7新的恶意软件样本和操作方法表明,Fin7并没有销声匿迹。2019年,这个网络犯罪组织使用了两种从未见过的恶意软件——包括一个新的管理面板和两种从未见过的恶意软件样本(SQLRat和DNSBot),发起了一场大范围的企业攻击运动。

现在,最新的恶意代码样本——Boostwrite dropper和Rdfsniffer payload——显示Fin7正在扩展它的网络武器。

来源:Threat Post

更多资讯,请关注360智库微信公众号。