我想这不能做,但如果是这样,我想知道这是为什么。

比方说,我来自各地的官方证书颁发机构之一获取example.com的SSL证书。 我们也可以说我正在a.example.com和bcdexample.com,并想对那些SSL证书为好。

我可以使用example.com证书颁发a.example.com和bcdexample.com证书自己? 而且他们会通过用户的浏览器的认可? 如果不是,为什么不呢?

(我猜它不能做的是,因为它会破坏非常有利可图的通配符证书的商业模式,不是吗?)

澄清:我不能充当使用我所获得的官方证书密钥对一个“自签署”证书颁发机构,并且只需添加我的官方证书的验证链?

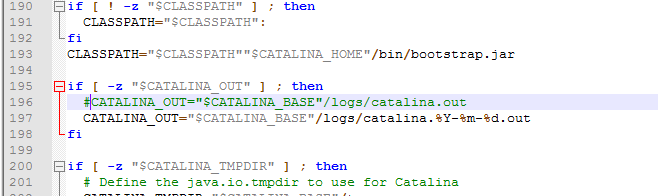

你不能使用你的证书颁发等证书,因为证书的目的,在您的证书编码和肯定是不包括在列表“证书颁发机构”。

Web浏览器查看“证书链”,从您的证书开始,这是用来签名的证书,该证书的签名等。

您的证书必须与当前使用情况(大多是“识别网站”)和所有签名证书匹配必须包含“证书颁发机构”标志。 最后一个证书必须是已知的浏览器(根证书)。

因为你已经猜到,通配符证书可以帮助你的情况。

你是正确的,你不能发出从证书certificate 。 你需要一个证书颁发机构颁发的证书。

证书颁发机构的整点是,他们是值得信赖的第三方。 CA公司如Verisign默认情况下信任大多数浏览器,使您不必手动接受他们的证书。 他们有所谓受信任的根证书 。

如果你创建自己的证书颁发机构,并开始祭出证书,Web浏览器将不知道你和拱腰不信任你。 用户将被提示。

文章来源: Issuing SSL certificates myself for subdomains of a domain I have an SSL cert for