安全厂商Eclypsium上周在黑客技术年会Black Hat USA上公布研究,20多家硬件厂商的40多款驱动程序有权限升级漏洞,可能导致攻击者在Windows核心执行恶意程序。英特尔、英伟达等硬件厂商上榜,不过他们也都完成并推出修补程序。

作业系统核心为和硬件通讯,需要以核心模式的驱动程序作为中介,在Windows环境下,是使用核心模式驱动程序框架(Kernel Mode Driver Framework,KMDF)。这些驱动程序可以控制Windows电脑大大小小的动作,小至CPU风扇转速、主板LED灯的颜色、大至BIOS更新、刷机等。驱动程序也拥有较一般使用者更高权限,也能在更底层作业而不受作业系统管辖。

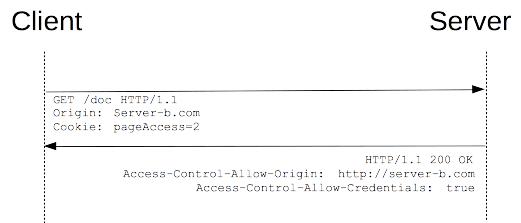

为了防止攻击者滥用此类权限,微软也设计了多种机制,像是WHQL(Windows Hardware Quality Lab)认证、程序签章、延伸验证(extended validation,EV)代码签章等,来防止非法、恶意驱动程序载入Windows核心。

但研究人员发现,多款经签章的驱动程序存在安全漏洞,可被当作代理服务器以便读写重要的硬件资源,像是核心內存、内部CPU组态暂存器(registers)、PCI界面装置等等,使这些合法驱动程序反而被攻击者用来绕过什至关闭Windows安全机制,进而执行任意代码。

Eclypsium首席研究分析师Mickey Shkatov指出,这些漏洞其实是出在驱动程序编写实务上未考察安全性所致。程序人员并未限制驱动程序可执行的任务类别,而是为了应用开发的方便而设计得很弹性,让使用者空间(userspace)中的低权限app,得以在Windows核心执行代码。所有近代的Windows作业系统都受到此漏洞影响。

研究人员发现,有20多家硬件厂商、超过40款驱动程序存在上述漏洞,经过安全厂商通报已完成修补者包括,华硕(ASUSTEK)、ATI、技嘉(Gigabyte)、华为、英特尔、微星(MSI)、英伟达(Nvidia)、Phoenix、瑞昱(Realtek)、超威(SuperMicro)、东芝、AMI、华擎(ASRock)、映泰(Biostar)、艾微克(EVGA)、神基(Getac)、系微(Insyde)等,他们有的是直接发布给终端用户,有的则是发布给OEM客户。但仍然有部份厂商需要更多时间才能完成修补。

研究人员计划之后要把受影响的驱动程序完整名单,公布在GitHub上。

资料来源:iThome Security