有没有什么办法来symbolicate堆栈跟踪不是一个完整的崩溃报告吗?

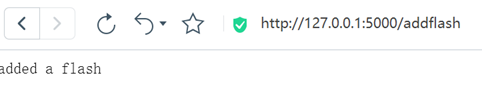

我登录[NSThread callStackSymbols]的字符串结果到我们的服务器。 这不给一个完全格式化的崩溃报告,但只是unsymbolicated堆栈跟踪(如下图所示)。

我曾尝试只是这symbolicate。 我也曾尝试从相同的构建更换实际崩溃报告的线程0堆栈跟踪。 但是都没有成功。 我有在归档应用程序构建的的dSYM。 有没有办法做到这一点,而不在分布构建留下的符号?

0 domino free 0x00072891 domino free + 465041

1 domino free 0x000ea205 domino free + 954885

2 domino free 0x000ea033 domino free + 954419

3 domino free 0x0007fe55 domino free + 519765

4 domino free 0x0006f6d5 domino free + 452309

5 domino free 0x0006f7a3 domino free + 452515

6 domino free 0x0006fb9b domino free + 453531

7 Foundation 0x30558c29 __65-[NSURLConnectionInternal _withConnectionAndDelegate:onlyActive:]_block_invoke_0 + 16

8 Foundation 0x304b06d9 -[NSURLConnectionInternalConnection invokeForDelegate:] + 28

9 Foundation 0x304b06a3 -[NSURLConnectionInternal _withConnectionAndDelegate:onlyActive:] + 198

10 Foundation 0x304b05c5 -[NSURLConnectionInternal _withActiveConnectionAndDelegate:] + 60

11 CFNetwork 0x31f297f5 _ZN19URLConnectionClient23_clientDidFinishLoadingEPNS_26ClientConnectionEventQueueE + 192

12 CFNetwork 0x31f1e4a5 _ZN19URLConnectionClient26ClientConnectionEventQueue33processAllEventsAndConsumePayloadEP20XConnectionEventInfoI12XClientEvent18XClientEventParamsEl + 424

13 CFNetwork 0x31f1e599 _ZN19URLConnectionClient26ClientConnectionEventQueue33processAllEventsAndConsumePayloadEP20XConnectionEventInfoI12XClientEvent18XClientEventParamsEl + 668

14 CFNetwork 0x31f1e1a3 _ZN19URLConnectionClient13processEventsEv + 106

15 CFNetwork 0x31f1e0d9 _ZN17MultiplexerSource7performEv + 156

16 CoreFoundation 0x30abead3 __CFRUNLOOP_IS_CALLING_OUT_TO_A_SOURCE0_PERFORM_FUNCTION__ + 14

17 CoreFoundation 0x30abe29f __CFRunLoopDoSources0 + 214

18 CoreFoundation 0x30abd045 __CFRunLoopRun + 652

19 CoreFoundation 0x30a404a5 CFRunLoopRunSpecific + 300

20 CoreFoundation 0x30a4036d CFRunLoopRunInMode + 104

21 GraphicsServices 0x30e7f439 GSEventRunModal + 136

22 UIKit 0x3123acd5 UIApplicationMain + 1080

23 domino free 0x0004fd3b domino free + 322875

24 domino free 0x00004004 domino free + 12292