我们一直在寻找一个soution给我们一个星期的问题,并寻找了很多类似的帖子后,和阅读所有我们还没有得到一个解决方案可用的文档后。

我要说明我目前的状况,我希望有人能帮助我们解决问题。

我们已经开发了JAX-WS,这与其他平台的服务器端Web服务comunicates Web服务客户端。 在交际是双向SSL,我们有服务器端的CA,要相信他,我们的私人证书在服务器端来识别。

我们的Web服务客户端部署在WebLogic 10.3和时它会向服务器端Web服务的一个电话,我们dinamically加载信任和装有一个证书密钥库,因为每一个我们要时间使用不同的证书,所以我们不能只使用静态密钥库。

问题是,当我们stablishing的连接,因为WebLogic忽略了我们在调用之前加载,只认准了可信证书,并在Weblogic的密钥存储的私钥的信任和密钥库协商握手...

如果我们把我们的信任证书中的Weblogic的信任,并重新开始交际。 首先,我们握手,我们相信在服务器端(因为现在的Weblogic发现在其密钥库中的CA),但是当我们的Web服务客户端必须发送该证书由服务器端被信任的“证书链”是空的,我们得到了一个“BAD_CERTIFICATE”。

我们曾试图与Apache CXF和JAX-WS,问题是一样的,设置使用系统属性和库密钥库......所以,我们不知道为什么我们的Web服务客户端不能够发送证书。 这似乎是WebLogic不为他们服务,因为某种原因,也许WebLogic配置,但我们不知道。

如果有人知道我们能做些什么,plase告诉我们。

提前致谢。

你的问题是在客户端和服务器端的SSL配置。 SSL握手问题不相关的Web服务配置:Web服务越过HTTP,它是Java HttpsURLConnection是处理这个问题。

2路SSL握手要求:

客户端

- 服务器证书应在密钥库,或解释使用Web服务客户端之前设置这个,你可以把这个验证:

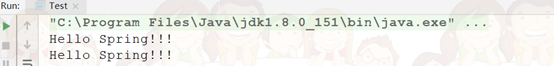

码:

// Create a trust manager that does not validate certificate chains

TrustManager[] trustAllCerts = new TrustManager[] {new X509TrustManager() {

public java.security.cert.X509Certificate[] getAcceptedIssuers() {

return null;

}

public void checkClientTrusted(java.security.cert.X509Certificate[] certs, String authType) {

}

public void checkServerTrusted(java.security.cert.X509Certificate[] certs, String authType) {

}

} };

// Install the all-trusting trust manager

try {

SSLContext sc = SSLContext.getInstance("SSL");

sc.init(null, trustAllCerts, new java.security.SecureRandom());

HttpsURLConnection.setDefaultSSLSocketFactory(sc.getSocketFactory());

} catch (Exception e) {

}

- 服务器证书“服务器名称”必须与您正在使用访问Web服务端点(网址匹配

checkURLSpoofing ),或使用你的服务客户端之前关闭该验证此设置

码:

// Create all-trusting host name verifier

HostnameVerifier allHostsValid = new HostnameVerifier() {

public boolean verify(String hostname, SSLSession session) {

return true;

}

};

// Install the all-trusting host verifier

HttpsURLConnection.setDefaultHostnameVerifier(allHostsValid);

- 配置客户端才能正常发送其证书。 使用Web服务客户端之前设置此

码:

System.setProperty("javax.net.ssl.keyStore", "path/to/your/key");

System.setProperty("javax.net.ssl.keyStorePassword", "your-keystore-password");

System.setProperty("javax.net.ssl.keyStoreType", "JKS");

System.setProperty("javax.net.ssl.trustStore", "path/to/your/trust/keystore");

System.setProperty("javax.net.ssl.trustStorePassword", "your-truststore-password");

System.setProperty("com.sun.net.ssl.dhKeyExchangeFix", "true");

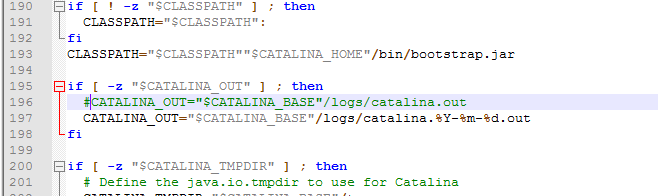

服务器端

这应该工作,如果你一直有问题,添加堆栈跟踪(客户端和服务器),看看是怎么回事。

一步指示步骤。

请参阅SSL配置的WebLogic Server , 配置双向SSL客户端应用程序和配置双向SSL 。

keytool -genkey -alias server-alias -keyalg RSA -keypass changeit_0 -storepass changeit_1 -keystore server_keystore.jks -validity 1825

keytool -export -alias server-alias -storepass changeit_1 -file server.cer -keystore server_keystore.jks

keytool -genkey -alias client-alias -keyalg RSA -keypass changeit_2 -storepass changeit_3 -keystore client_keystore.jks -validity 1825

keytool -export -alias client-alias -storepass changeit_3 -file client.cer -keystore client_keystore.jks

#WLHOME\server\lib\cacerts

keytool -import -v -trustcacerts -alias client-alias -file client.cer -keystore cacerts -keypass changeit_2 -storepass changeit

Server->Keystores

Keystores: Custom Identity and Custom Trust

Custom Identity Keystore: server_keystore.jks

Custom Identity Keystore Type: JKS

Custom Identity Keystore Passphrase: changeit_1

Custom Trust Keystore: <WLHOME>\server\lib\cacerts

Custom Trust Keystore Type: JKS

Custom Trust Keystore Passphrase: changeit

Server->General

SSL Listen Port Enabled: true

Server->SSL

Private Key Alias: server-alias

Private Key Passphrase: changeit_0

Hostname Verification: None

Use Server Certs: true

Two Way Client Cert Behavior: Client Certs Requested and Enforced

SSLRejection Logging Enabled: true

1)服务报头。

@WebService

@Policy(uri = "policy:Wssp1.2-2007-Https-ClientCertReq.xml")

2)客户端HandlerResolver。

package org.ru5.test;

import java.util.*;

import javax.xml.namespace.QName;

import javax.xml.ws.*;

public class MustUnderstandHeadersHandler implements HandlerResolver {

@Override

public List<Handler> getHandlerChain(PortInfo portInfo) {

final List<Handler> handlerList = new ArrayList<Handler>(1);

handlerList.add(new MustUnderstandHeadersSOAPHandler());

return handlerList;

}

private class MustUnderstandHeadersSOAPHandler implements SOAPHandler<SOAPMessageContext> {

private static final String LOCAL_PART = "Security";

private static final String PREFIX = "wsse";

private static final String URI =

"http://docs.oasis-open.org/wss/2004/01/oasis-200401-wss-wssecurity-secext-1.0.xsd";

@Override

public Set<QName> getHeaders() {

final QName securityHeader = new QName(URI, LOCAL_PART, PREFIX);

final Set<QName> headers = new HashSet<QName>();

headers.add(securityHeader);

return headers;

}

@Override

public boolean handleMessage(SOAPMessageContext context) {

return true;

}

@Override

public boolean handleFault(SOAPMessageContext context) {

return true;

}

@Override

public void close(javax.xml.ws.handler.MessageContext context) {

}

}

}

我买了SSL和JAX-WS很多问题,直到我在Weblogic的改变设置:使用JSSE。 根据版本的WebLogic(10.3.x中,在x正在改变一切),这可能会或可能是不可能的。 它为我工作在10.3.3和10.3.5,这是所有WebLogic11克。 这种变化可以通过控制台来完成(在安全性,高级)或命令行-Dweblogic.security.SSL.enableJSSE =真

其原因是,在以前的Oracle实施SSL的(如果不使用JSSE)的一些证书不依赖于算法和密钥的大小所接受。 加上该实现使用不同的设置,并且不会使用JSSE设置像javax.net.ssl.keyStore设置...

我现在用的这个JSSE + -Djavax.net.debug = SSL:冗长,一切都清楚了。

文章来源: Web Service Client (JAX-WS) in Weblogic(10.3) with 2 way SSL cannot complete the handshake