我使用WIF(.NET 4.5),和Azure的身份验证Active Directory中。 该网站将坐在天青。

一切都按本地预期,但是当我把它放到我蔚蓝得到错误:

数据保护操作不成功。 这可能是由没有加载当前线程的用户上下文的用户配置文件,当线程模拟其可能是这种情况造成的。

我理解,这是因为应用程序不能使用DAPI,所以我需要切换到保护我的应用程序与MAC。

我在本地已将此添加到我的webconfig: -

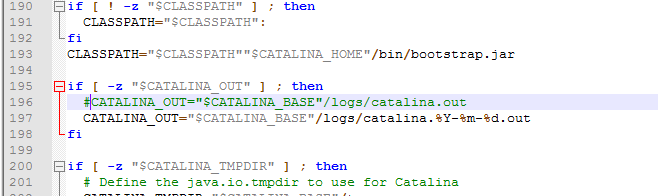

<securityTokenHandlers>

<remove type="System.IdentityModel.Tokens.SessionSecurityTokenHandler, System.IdentityModel, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089" />

<add type="System.IdentityModel.Services.Tokens.MachineKeySessionSecurityTokenHandler, System.IdentityModel.Services, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089" />

</securityTokenHandlers>

如在推荐的文件 ,我添加静态机键,但我不能找到密钥长度周围任何意见-所以我假定256。

这种配置不过才给出了这样的错误:

[CryptographicException:加密操作过程中发生错误。] System.Web.Security.Cryptography.HomogenizingCryptoServiceWrapper.HomogenizeErrors(Func`2 FUNC,字节[]输入)115 System.Web.Security.Cryptography.HomogenizingCryptoServiceWrapper.Unprotect(字节[] protectedData)59 System.Web.Security.MachineKey.Unprotect(ICryptoServiceProvider cryptoServiceProvider,字节[] protectedData,字符串[]目的)62 System.Web.Security.MachineKey.Unprotect(字节[] protectedData,字符串[]目的)+ 122 System.IdentityModel.Services.MachineKeyTransform.Decode(字节[]编码)161个System.IdentityModel.Tokens.SessionSecurityTokenHandler.ApplyTransforms(字节[]饼干,布尔出站)123 System.IdentityModel.Tokens.SessionSecurityTokenHandler.ReadToken(的XmlReader读取器,SecurityTokenResolver tokenResolver)575 System.IdentityModel.Tokens.SessionSecurityTokenHandler.ReadToken(字节[]令牌,SecurityTokenResolver tokenResolver)76 System.IdentityModel.Services.SessionAuthenticationMod ule.ReadSessionTokenFromCookie(字节[] sessionCookie)833 System.IdentityModel.Services.SessionAuthenticationModule.TryReadSessionTokenFromCookie(SessionSecurityToken&sessionToken)186 System.IdentityModel.Services.SessionAuthenticationModule.OnAuthenticateRequest(对象发件人,EventArgs EventArgs的)210 System.Web.SyncEventExecutionStep。 System.Web.HttpApplication.IExecutionStep.Execute()136 System.Web.HttpApplication.ExecuteStep(IExecutionStep步骤,布尔逻辑completedSynchronously)69

我删除了的machineKey部分柜面我没有指定一个格式正确的钥匙,但这个错误不会消失。

什么打架WIF已!