我刚刚发现的时候我一直在寻找源代码的网站我建立我的Joomla当我发现SOM隐藏垃圾链接一些隐藏的链接。

我用一个小时试图内的一些模板文件的发现他们没有运气。 链接被以下(从HTML源代码):

<div id="jxtc-zt"><a href="http://magical-place.ru/" target="_blank"

title="достопримечательности Европы">достопримечательности Европы</a></br><a

href="http://joomla-master.org/" target="_blank" title="шаблоны Joomla 3.5">шаблоны Joomla

3.5</a></div>

还有这个:

</div><div id="jxtc-zt"><a href="http://battlefield4.com.ua/" target="_blank"

title="Battlefield 4">Battlefield 4</a><br><a href="http://www.absolut.vn.ua/"

target="_blank" title="минеральные воды">минеральные воды</a></div></div></div>

你有什么建议如何找出创建它们在哪里呢?

它在某种程度上可能混淆?

谢谢

如果你不能在任何网站的文件,找到单词“战场”,尝试搜索(不含引号):

"QmF0dGxlZmllbGQ=" (Base64 representation),

"426174746c656669656c64" (Hexademical representation),

"Battlefield" (ASCII).

这将是对其进行编码最常见的方式。

如果仍然没有运气,然后手动查找代码:主模板文件(最常见的index.php)删除代码小块,看,如果不需要的链接后删除消失。 如果那样 - 你已经找到了代码,这是负责的。

有同样的问题,但找到了解决办法。

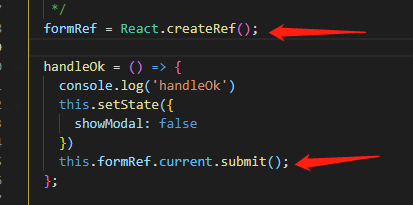

该代码确实是隐藏在TEMPLATE_NAME \ HTML \ com_content \文章\如default.php在模板中。 该文本是使用base64编码和我在矿,1 2个实例的文章,一个在年底之前。 所使用的代码是:

<?php if (!$params->get('show_intro')) :

echo $this->item->event->afterDisplayTitle;

endif; ?><?php

$mgp='PGRpdiBpZD0iamItYmYiPjxhIGhyZWY9Imh0dHA6Ly9tYWdpY2FsLXBsYWNlLnJ1LyIgdGFyZ2V0PSJfYmxhbmsiIHRpdGxlPSLQvtGC0LfRi9Cy0Ysg0YLRg9GA0LjRgdGC0L7QsiI+0L7RgtC30YvQstGLINGC0YPRgNC40YHRgtC+0LI8L2E+PGJyPjxhIGhyZWY9Imh0dHA6Ly9qb29tbGEtbWFzdGVyLm9yZy8iIHRhcmdldD0iX2JsYW5rIiB0aXRsZT0i0YDQsNGB0YjQuNGA0LXQvdC40Y8gSm9vbWxhIDMuNSI+0YDQsNGB0YjQuNGA0LXQvdC40Y8gSm9vbWxhIDMuNTwvYT48L2Rpdj4=';

echo base64_decode($mgp);?>

我只是从第二删除代码

<?php ~ through to ?>

在这两个环节。

对于那些谁也有类似的问题,我想提出一个彻底的解决办法。

二进制搜索工具,如“文本爬行者”或“字符串搜索”(适用于Windows)来得心应手,然后搜索在根文件夹中的“从整体上不需要的文本最生僻字”。

其次为“Jevgeni博加〜”在上面的回答中指出,尝试寻找这些字符串的散列形式,它可以使用base64,十六进制,aasci。

现在,如果你仍然不能够在零上确切的代码,有安静的可能性隐藏代码正从TE数据库,而不是一个文件中取得,所以你的下一个地方搜索是你的数据库,它安静容易通过执行“phpMyAdmin的”字符串搜索。

所有你需要做的就是去“phpMyAdmin的家”,然后选择“数据库”,然后选择“搜索” ....

话或值来搜索:=>“最不常见的字是由注入的代码”

发现:=>离开默认(的词中的至少一个)

内部表:=>选择全选里面列:=>留空..

现在,如果你的“有害代码”被藏在里面的数据库,那么你很可能要得到它。

现在也有可能有人如上所述,该代码由网页的加载后的一些脚本注入,那么你可以肯定,这是不是这样的,在浏览器中禁用JavaScript的...

还有其他各种东西看出来的......等以检查代码是否为文本格式或者是它只是文本的图像......那么如果多数民众赞成的情况下也许你必须寻找这样的文件。 .jpg或.png格式...此外,图像还可以从使用CSS的解析“URLdata:图像/ PNG;的base64”的方法...

或者最后只是搜索“IFRAME”的标签,也许这就是从其他来源的iFrame。