当我尝试从为POST RestKit ,有在Rails的控制台的警告:

Started POST "/friends" for 127.0.0.1 at 2012-04-16 09:58:10 +0800

Processing by FriendsController#create as */*

Parameters: {"friend"=>{"myself_id"=>"m001", "friend_id"=>"f001"}}

WARNING: Can't verify CSRF token authenticity

(0.1ms) BEGIN

SQL (1.7ms) INSERT INTO `friends` (`friend_id`, `myself_id`) VALUES ('f001', 'm001')

(1.1ms) COMMIT

Redirected to http://127.0.0.1:3000/friends/8

Completed 302 Found in 6ms (ActiveRecord: 3.0ms)

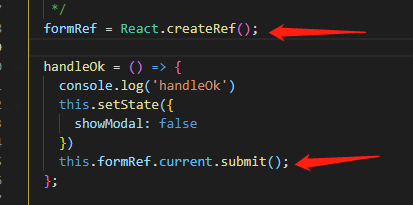

下面是客户端代码:

NSMutableDictionary *attributes = [[NSMutableDictionary alloc] init];

[attributes setObject: @"f001" forKey: @"friend_id"];

[attributes setObject: @"m001" forKey: @"myself_id"];

NSMutableDictionary *params = [NSMutableDictionary dictionaryWithObject:attributes forKey:@"friend"];

[[RKClient sharedClient] post:@"/friends" params:params delegate:self];

我怎样才能摆脱警告?